Il primo attacco DDoS (1974)

Quello che viene considerato il primo attacco DoS in assoluto si è verificato nel 1974, quando Internet non esisteva ancora. All'epoca David Dennis, un giovanissimo studente di appena 13 anni riuscì ad attaccare il Computer-Based Education Research Laboratory (CERL) della University of Illinois Urbana-Champaign.

David scoprì l'esistenza di un nuovo comando che poteva essere eseguito sui terminali PLATO del CERL. PLATO è stato uno dei primi sistemi di istruzione assistita computerizzata (il bisnonno della Didattica a Distanza). Il comando si chiamava "ext" e consentiva l'interazione con dispositivi esterni collegati ai terminali. Tuttavia, se eseguito su un terminale senza dispositivi esterni collegati, il comando causava il blocco del terminale.

David, allora, volle togliersi la curiosità di sapere cosa sarebbe successo mandando in tilt una intera stanza piena di terminali PLATO, proprio mentre gli studenti li stavano usando. Scrisse allora un semplice programma che inviava il comando "ext" a tutti i terminali contemporaneamente e riuscì nell'intento: tutti e 31 i terminali PLATO si spensero insieme.

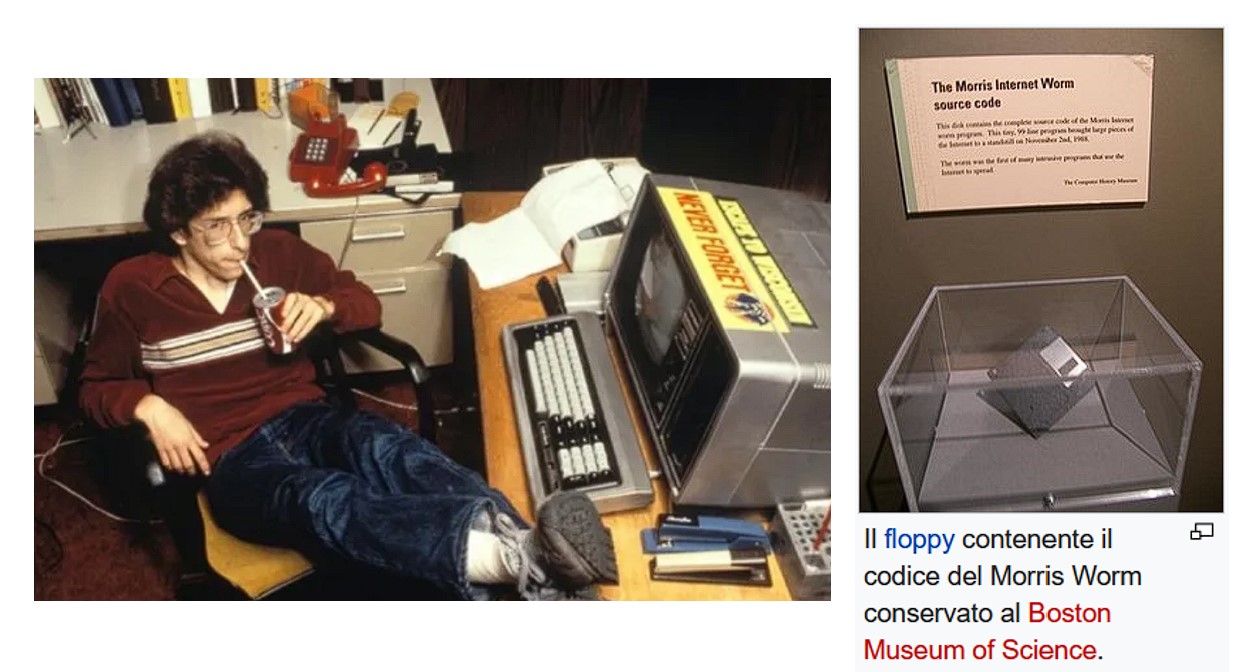

Il primo attacco DDoS contro Arpanet (1988)

L'attacco di David Dennis fu voluto e pensato, e fu indirizzato con successo, nei confronti di una rete chiusa.

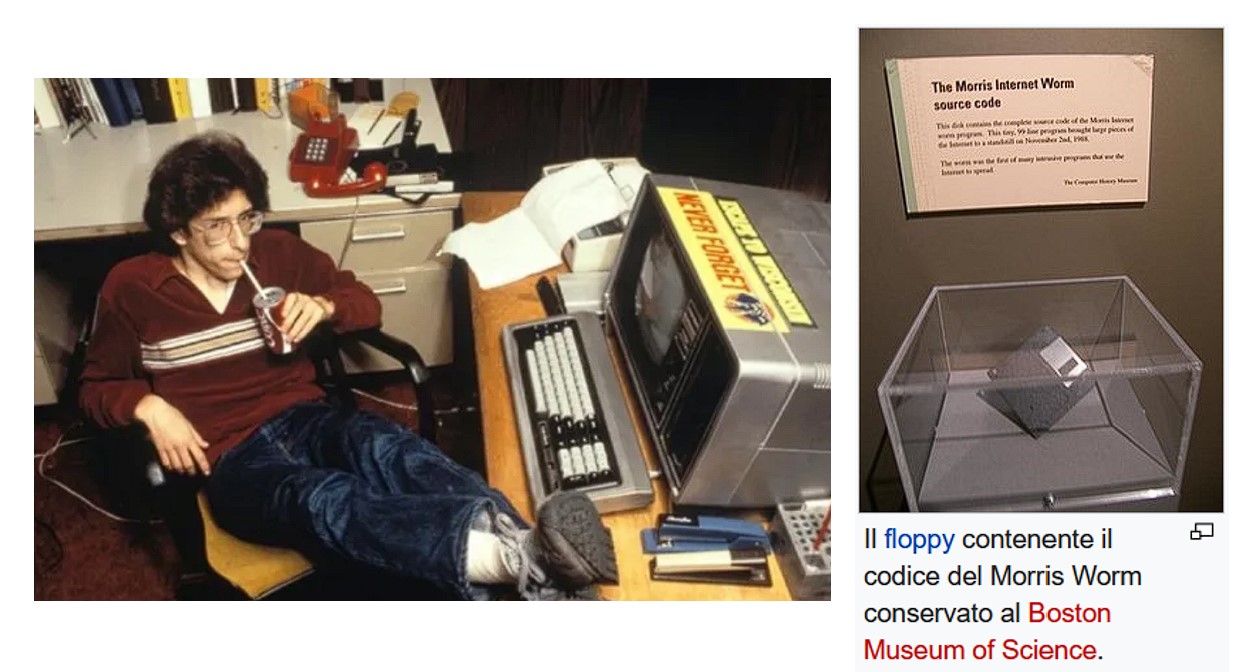

Il primo attacco contro una rete aperta, invece, fu involontario: è stato quello messo a segno da Robert Tappan Morris che, quasi senza volerlo, creò il primo worm della storia. Cioè il primo virus che si replica automaticamente all'infinito.

Morris aveva creato un codice che si replicava su ogni computer che riusciva a raggiungere attraverso la rete di allora, cioè Arpanet.

Lo scopo per cui il programma era stato creato era "didattico": Morris voleva misurare le dimensioni di Arpanet. Contando il numero delle repliche del suo worm avrebbe potuto contare i computer raggiunti. Il problema, però, è che il codice conteneva un errore e il worm non riusciva a capire se il computer era stato già "infettato". Di conseguenza continuava a replicarsi all'infinito, cercando di stabilire sempre nuove connessioni con tutti i computer che poteva raggiungere, con l'unico esito possibile: tutta la rete Arpanet, all'epoca composta da 60.000 nodi, andò in crash.

Melissa, il primo attacco DDoS via e-mail (1999)

Nel 1999 David Smith creò un semplice macrovirus di posta elettronica: un messaggio che conteneva in allegato un file di Microsoft Office. Se l'utente apriva il file, allora il virus leggeva l'elenco dei contatti dell'account di posta e inviava lo stesso messaggio ad altri cinquanta utenti. Il virus iniziò così a diffondersi in modo incontrollato e alla cieca, mettendo in crisi diversi server di posta elettronica per l'elevato carico generato di email inviate contemporaneamente.

Il primo attacco DDoS contro i big di Internet (2000)

Nel 2000 Michael Calce, anche lui quattordicenne e conosciuto in Rete con il nickname "MafiaBoy", sferrò il primo attacco DDoS contro i grandi nomi di Internet: Amazon, eBay, Yahoo! (che all'epoca era il motore di ricerca più usato) e molti altri. I dettagli di questo attacco DDoS, che fu monitorato in diretta dagli agenti dell'FBI, non sono stati mai rivelati. Quello che si sa è che dal febbraio al maggio 2000 andarono KO i siti web di Yahoo!, della CNN, datek.com, e-trade.com e, successivamente, anche Amazon, eBay e tanti altri.

La novità di questi attacchi era destinata a restare tra le tattiche più usate dagli hacker moderni: l'uso massiccio di computer infetti, tramutati in "zombie" (ossia, una botnet), che contribuivano a portare avanti l'attacco ai siti all'insaputa dei rispettivi possessori. MafiaBoy, in particolare, trasformò in "zombie" soprattutto i PC delle università americane perché questi computer avevano accesso alla rete tramite ottime (per l'epoca) connessioni a Internet. Si stima che questi attacchi causarono danni all'economia americana per una cifra complessiva che sfiora 1,2 miliardi di dollari.

L’attuale situazione degli attacchi informatici:

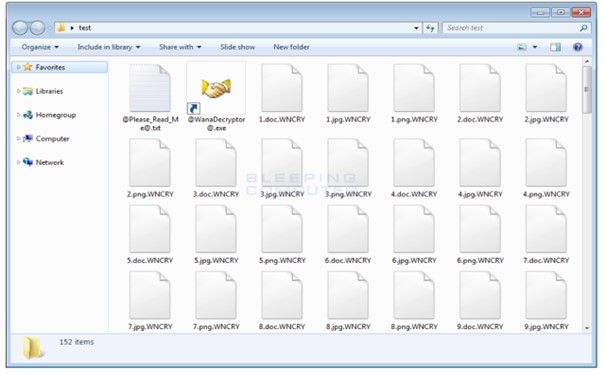

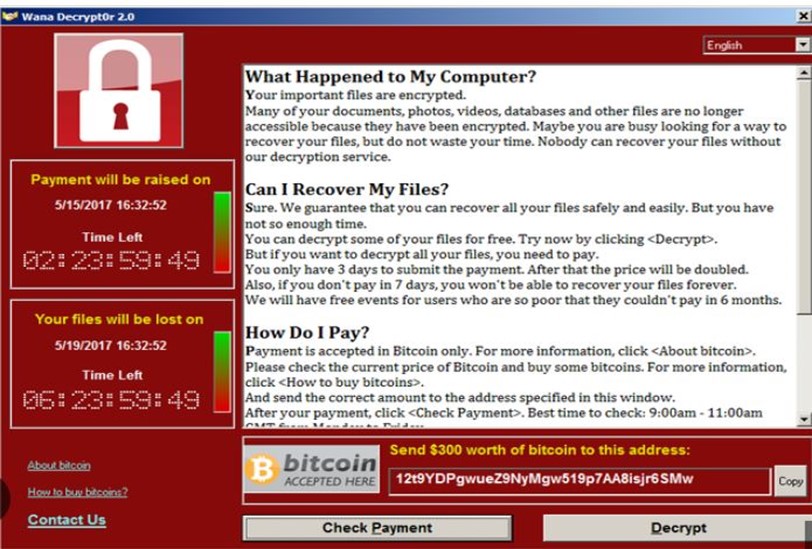

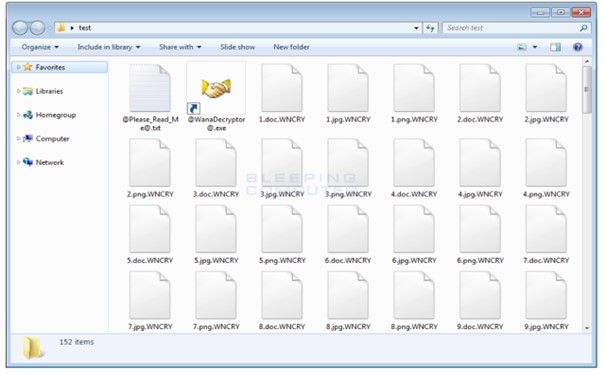

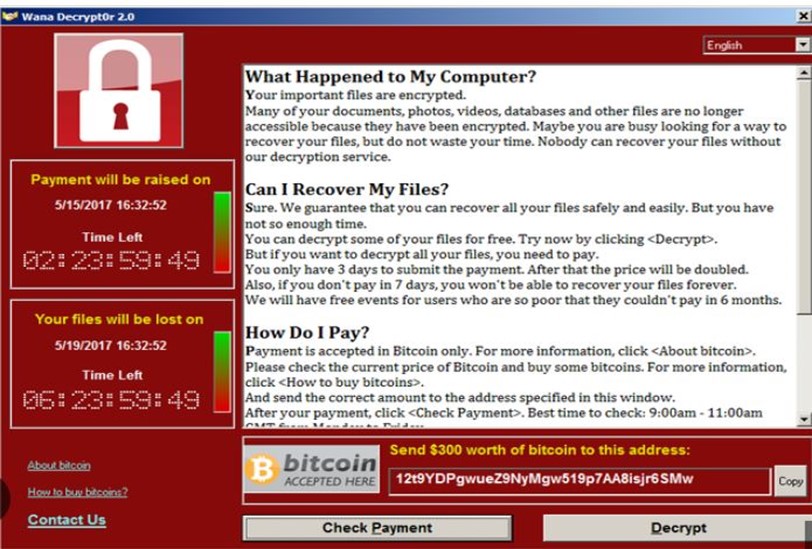

WannaCry è un malware che interessa i proprietari di un sistema operativo Windows e nella primavera del 2017 ha infettato oltre 200mila computer, in 100 paesi nel mondo

I vostri dati prima:

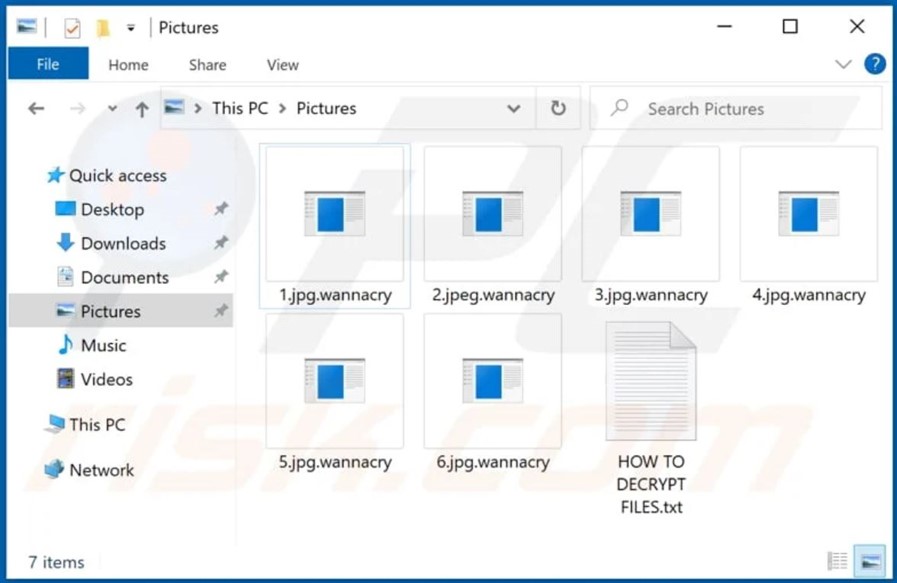

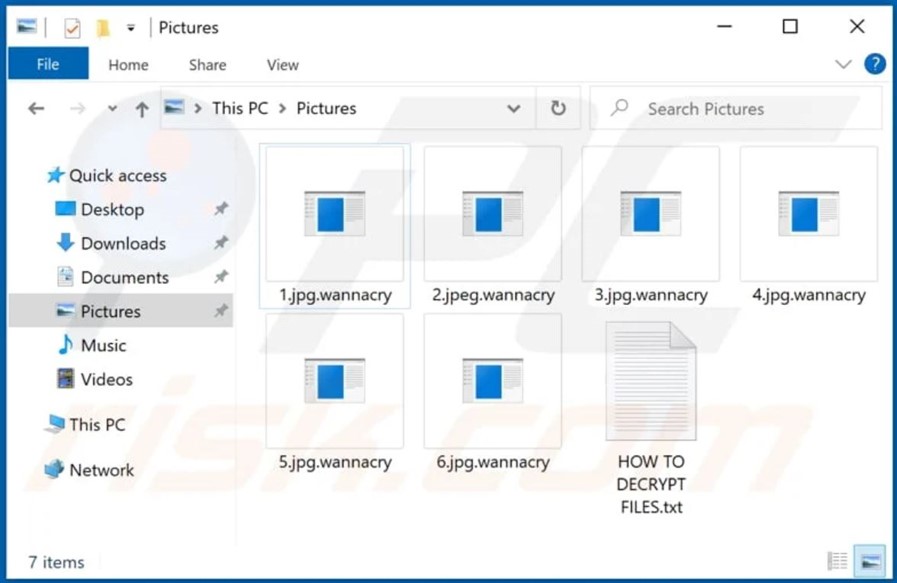

I vostri dati DOPO:

IL RICATTO CHE APPARE SULLO SCHERMO:

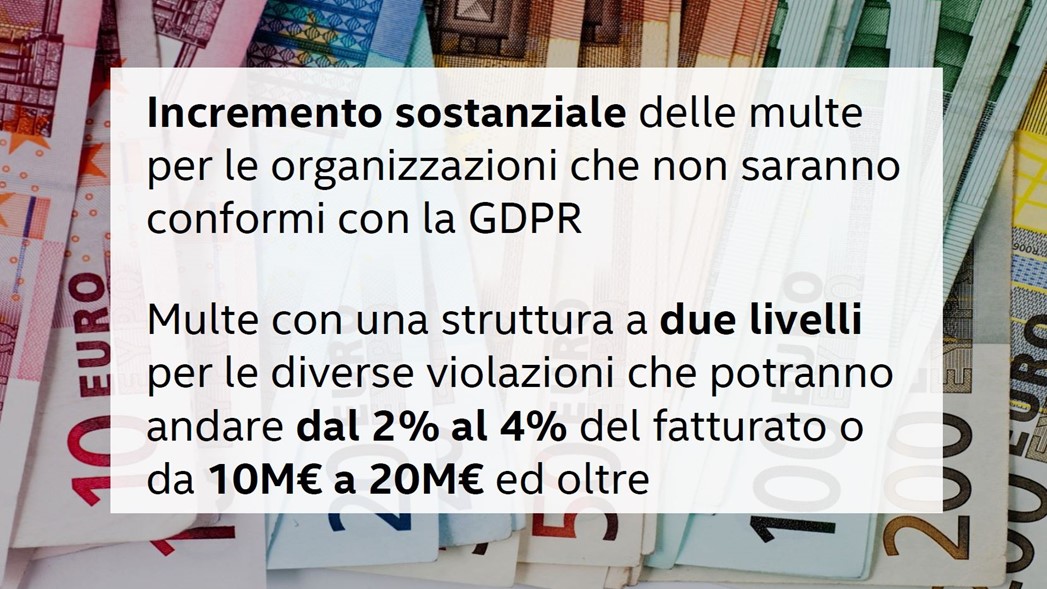

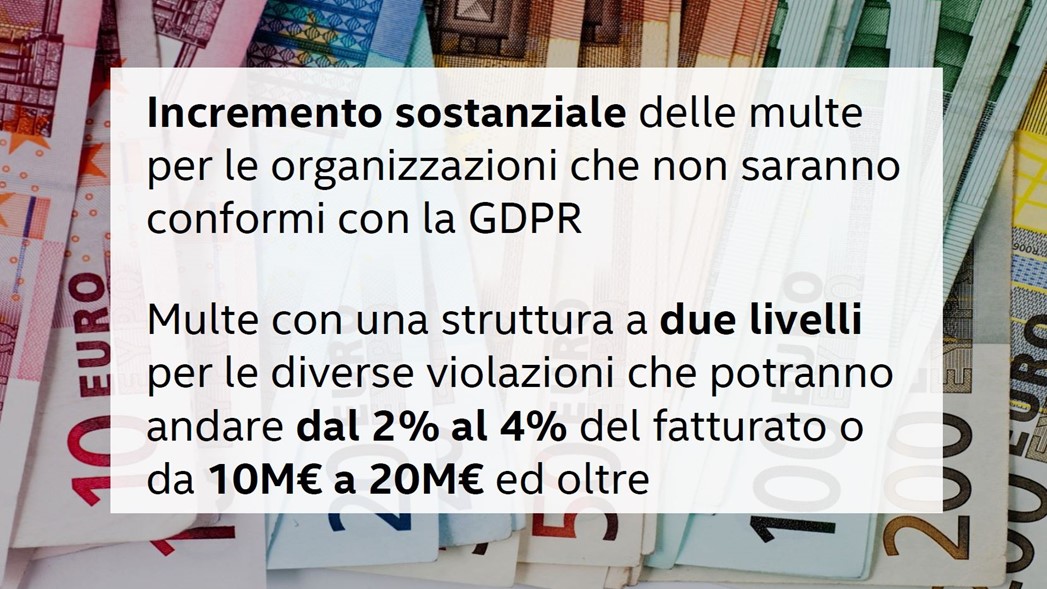

LE SANZIONI DEL GARANTE:

Come difendersi:

I 10 punti da seguire per aumentare la sicurezza della vostra rete LAN

1) Il fattore umano

le password di accesso ai dispositivi e ai servizi di rete, devono essere alfanumeriche di almeno 8 caratteri e non devono essere parole compiute come nomi o date di nascita.

Vanno cambiate almeno ogni 6 mesi o più frequentemente se vengono trattati dati sensibili.

Non lasciare le password scritte sui post-it, sui monitor o su fogli di carta sparsi in giro per l’ufficio.

Non si devono comunicare le password aziendali a persone al di fuori del referente aziendale.

Il pc deve essere dotato di blocco con password, accesso protetto e monitorato.

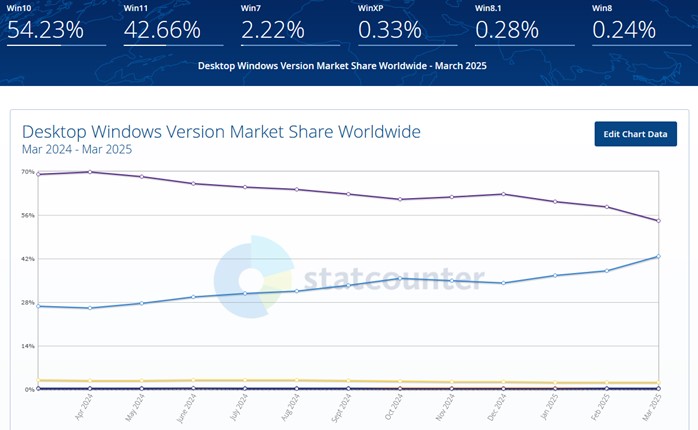

2) Aggiornate spesso il firmware e il software dei dispositivi hardware/pc della vostra rete. Server, pc e soprattutto dispositivi perimetrali di rete come il firewall che si occupa di proteggere la rete da internet (fonte primaria di compromissioni hacker).

3) Protezione della rete aziendale da internet.

Ogni azienda, in base alla normativa, DEVE essere dotata di firewall aggiornato e opportunamente configurato.

Il firewall si occupa di proteggere la rete contro accessi indesiderati da internet (hackers, trojans, ecc) ma anche di monitorare l’utilizzo della rete da parte degli utenti aziendali, in modo da offrire una navigazione protetta per monitorare eventuali attività non autorizzate.

Vi ricordiamo che il titolare dell’azienda è responsabile dell’utilizzo delle connessioni di rete e ne risponde a livello civile e penale nel caso in cui un utente ne faccia un utilizzo scorretto.

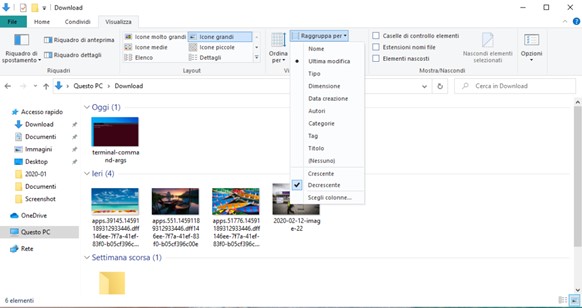

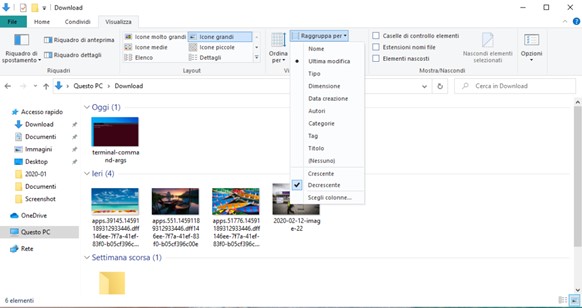

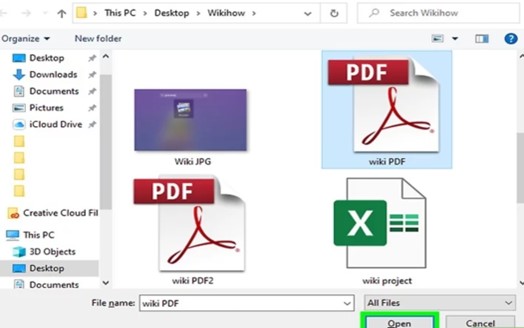

4) Avere il controllo dei pc, della rete (pc a dominio) e degli accessi alle risorse condivise

Per maggiore sicurezza è opportuno inibire agli utenti/dipendenti la funzionalità di installare o rimuovere software, cambiare parametri di rete, modificare impostazioni di sistema, l’utilizzo di chiavette USB, ecc.

Il tutto al fine di proteggere la rete da un utilizzo scorretto delle risorse e sia per proteggere i dati aziendali.

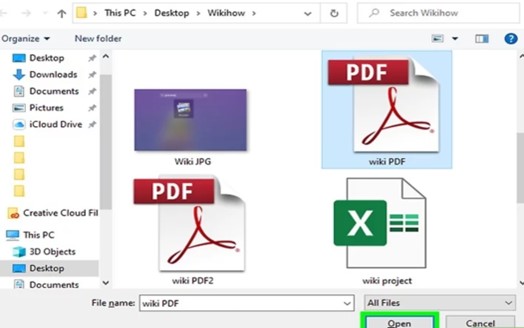

5) Aprire sul firewall solo i servizi che sono strettamente necessari

Se un software o un dispositivo installati in rete locale offrono funzionalità che devono poter essere raggiungibili da remoto, sarà necessario attivare regole che permettano l’accesso della risorsa dal web in modo protetto. Ad esempio servizi di posta, gestionali, ecc.

E’ essenziale però, che il software locale che risponde alle richieste provenienti da remoto non soffra di problemi di sicurezza e che sia protetto da servizi UTM avanzati a livello di firewall.

In caso contrario, un malintenzionato potrebbe usare il dispositivo come “testa di ponte” per sferrare attacchi estremamente efficaci alla rete locale e arrivare a sottrarre dati, compromettere la rete e rubare accessi a risorse.

Se si avessero dubbi sulla sicurezza di un dispositivo o di un server collegato alla rete locale, contattateci per una analisi completa.

6) Usare un collegamento VPN.

E’ sempre consigliabile utilizzare una rete privata virtuale, per eseguire collegamenti alla vostra rete dall’esterno dell’ufficio.

Questo permetterà di nascondere le vostre attività e di crittografare la vostra connessione.

7) Creare dove necessario le VLAN per i collegamenti verso l’esterno (Virtual Local Area Network).

Una VLAN è una rete fittizia di dispositivi che appartengono a una o più reti LAN.

Una VLAN serve a suddividere i computer collegati a una rete in base a certe caratteristiche, risparmiando sulle risorse di rete e sui tempi di configurazione e manutenzione.

Ad esempio separare il wifi dalla rete server o l’area produzione dall’amministrazione.

8) Antivirus sempre aggiornati

E’ importante utilizzare antivirus nei dispositivi di rete, mantenerli aggiornati e avere un controllo efficace e frequente del funzionamento e del monitoraggio del sistema di protezione.

Non è consigliabile utilizzare antivirus gratuiti nelle aziende, sia per questioni di licenza che efficacia degli stessi.

Avere un controllo centralizzato permette di identificare rapidamente eventuali problematiche o malfunzionamenti.

9) Avere il controllo degli switch di rete e delle connessioni WIFI

E’ opportuno identificare le prese di rete di rete aziendali e conoscere i dispositivi collegati su ogni porta.

E’ inoltre fondamentale avere un wifi protetto e monitorato, questo per evitare accessi non autorizzati o la connessione di dispositivi obsoleti e a rischio, che possono essere utilizzati come “testa di ponte” per avere accesso all’intero network.

10) Backup e disaster recovery

E’ opportuno implementare un backup ridondato dei dispositivi di rete e controllarne ogni giorno il corretto funzionamento. Ideale è poi avere copie remote per tutelarsi contro furti, incendi, o altre cause che rientrano nel recupero dati in caso di “disaster recovery”.

Alla luce di quanto indicato, siamo a proporvi un’analisi della vostra rete IT, per verificare e approfondire insieme eventuali problematiche e trovare soluzioni più efficaci e a volte anche più economiche di quelle attualmente in uso.

Per ulteriori info = COMMERCIALE@COMPUTERNEXT.IT oppure INFO@COMPUTERNEXT.IT